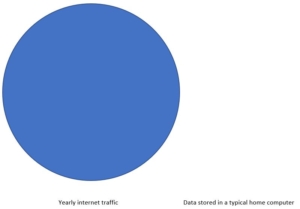

De l'avis de tous, l'Internet public est une grande place. Selon certaines estimations, l'Internet public héberge aujourd'hui plus d'un milliard de sites Web. Les experts prédisent que les internautes enverront ou recevront en 1 plus de 2019 zettaoctets de données. En termes courants, cela représente 2 milliards de téraoctets (voir figure ci-dessous). Si vous ne pouvez pas voir le cercle de la quantité de données stockées dans un ordinateur domestique typique, vous n'êtes pas seul. Même si vous zoomiez sur cette page à 2 10,000 %, le point de droite ne ferait toujours que 5 nanomètres de diamètre.

Figure 1 : comparaison du trafic Internet public annuel et des données stockées sur un ordinateur domestique type

Aussi grand qu'Internet soit, l'Internet privé - ou le Web profond - est encore beaucoup plus grand. Le web profond se compose de toutes les informations derrière un mur de connexion. Il y a une bonne raison à l'existence d'un Internet privé. Nous ne voudrions pas que tous nos dossiers financiers, de santé et même de vote soient accessibles au public pour que quiconque puisse les voir. Des estimations récentes suggèrent que le Web profond pourrait être jusqu'à 25 fois plus grand que l'Internet public. Le plus grand site Web sur l'Internet privé est sans surprise Facebook.

Le but de cet article de blog est d'explorer une section encore plus privée d'Internet, les services cachés de Tor. La marine américaine a développé le réseau Tor avec trois objectifs en tête. Le premier était de protéger l'intégrité de ses communications entre ses bases aux États-Unis et son personnel voyageant à l'étranger. Pour ce faire, des clés de chiffrement asymétriques chiffrent toutes les communications. Ces clés sont très difficiles, voire impossibles à déchiffrer, à moins que vous ne possédiez l'un de ces ordinateurs quantiques sophistiqués dont nous entendons sans cesse parler.

Figure 2 : Ordinateur quantique sophistiqué1

Le deuxième objectif du réseau Tor était de cacher la destination des communications du personnel distant de l'US Navy. Un agent en Iran, par exemple, ne voudrait pas que ses communications soient identifiées comme allant à une base de la marine américaine. Pour y parvenir, le réseau Tor utilise une série de relais qui rendent très difficile le suivi des paquets lorsqu'ils se déplacent sur Internet. À moins qu'une fois de plus vous n'ayez un de ces ordinateurs quantiques fantaisistes (voir Figure 2).

Maintenant, si seul le personnel de la marine américaine utilise le réseau Tor, tout ce cryptage serait plutôt inutile. C'est pourquoi le troisième et dernier objectif du réseau Tor était d'ouvrir le réseau au public. Cela génère du bruit dans lequel le trafic de l'US Navy peut se cacher. Les services cachés de Tor sont des sites Web hébergés sur le réseau Tor. Ils bénéficient de tout le cryptage fourni par le réseau Tor. Il est donc très difficile d'identifier le serveur physique qui héberge leur contenu et de profiler leurs visiteurs. Selon Tor Project, l'ONG qui gère désormais le réseau Tor, il existe entre 50,000 120,000 et XNUMX XNUMX services cachés actifs quotidiennement.

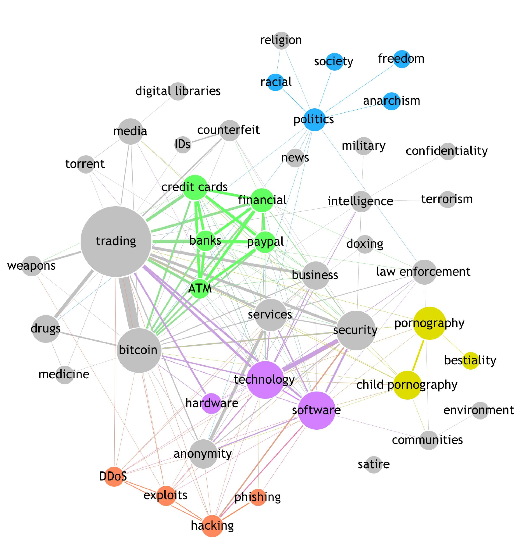

De nombreuses études (ici2, ici3 et ici4) ont analysé le contenu trouvé sur les services cachés de Tor. Ils ont découvert qu'une grande partie était liée aux marchés illicites en ligne, à la drogue et à la pornographie juvénile. La fraude financière, le piratage et l'usurpation d'identité étaient également des événements populaires sur les services cachés de Tor. La figure 3 présente un résumé des découvertes de Spitters et al. en 2014. Les robots d'exploration Web qui ont indexé le contenu des services cachés de Tor de la même manière que les robots d'indexation de Google ont généré ces résultats. Les robots d'exploration visitent la page d'accueil d'un service caché de Tor, à la recherche d'hyperliens vers d'autres pages Web sur le même site Web ou sur différents sites Web. Les crawlers suivent chaque lien jusqu'à ce qu'ils aient épuisé leur file d'attente.

Figure 3 : Contenu trouvé sur les services cachés de Tor

Flare Systems Inc. a développé sa propre infrastructure d'exploration Web qui se targue de son agilité et de son efficacité. En effet, chaque tâche du robot d'indexation est répartie sur un certain nombre de nœuds. Les nœuds fonctionnent en parallèle pour télécharger des pages Web, s'authentifier sur des sites Web qui exigent que les visiteurs fournissent un nom d'utilisateur et un mot de passe et indexent le contenu des pages Web. Grâce à eux, Flare Systems Inc. construit sa propre carte du darknet où chaque point est un service caché de Tor, et chaque ligne est un lien hypertexte entre les services cachés de Tor. Vous êtes invités à essayer de compter le service caché de Tor si vous vous ennuyez au travail, mais nous vous donnerons la réponse à combien il y en a ci-dessous Figure 4.

Figure 4 : Carte du darknet

Il existe de nombreuses façons de déterminer l'importance de chaque service caché de Tor. Des études antérieures ont cherché à mesurer leur trafic Internet. Dans cet article de blog, nous utiliserons plutôt l'analyse des réseaux sociaux pour créer une liste des 5 meilleurs services cachés de Tor sur la base de trois mesures. Le premier est appelé degré de centralité. Il s'agit du nombre d'hyperliens entrants provenant d'autres sites Web. Plus un service caché Tor reçoit de mentions et de liens, plus il est susceptible d'être important dans un réseau. La deuxième métrique est le degré de centralité de proximité. Il calcule le nombre de sauts dont un visiteur aurait besoin pour passer d'un service caché Tor à n'importe quel autre service caché Tor. C'est en quelque sorte une mesure du diamètre du darknet. La troisième métrique est le classement de la page. Il est basé sur l'algorithme de Google d'identification des sites Web les plus pertinents. Cette pertinence se mesure à la fois par le nombre d'hyperliens entrants ainsi que par la notoriété des services cachés de Tor pointant ces hyperliens vers un autre service caché de Tor. La figure 1 présente les 5 meilleurs services cachés de Tor pour chaque métrique.

À emporter

Trois principaux enseignements doivent être tirés de ce tableau. Premièrement, en utilisant l'analyse des réseaux sociaux, nous constatons que l'importance des sites Web légitimes sur le darknet est beaucoup plus élevée qu'on ne le pensait auparavant. En effet, les services de chat, les services d'hébergement Web et les annuaires ne sont pas illicites en soi, même s'ils peuvent être utilisés pour des raisons néfastes (ou une grave perte de temps5). Le darknet n'est donc pas nécessairement tout au sujet des menaces et de la criminalité, selon la façon dont vous évaluez la pertinence des services cachés de Tor.

Le deuxième point à retenir est que les activités illicites que nous avons découvertes semblent être centrées sur des marchés illicites généraux (ex. DreamMarket) ou spécifiques (ex. Carding). Ceux-ci ont été cités comme faisant partie des contenus les plus répandus sur le darknet et notre étude trouve un résultat similaire.

Enfin, les services cachés de Tor semblent être faiblement connectés les uns aux autres car notre indexation n'a réussi à collecter des données que sur un petit sous-ensemble des services cachés de Tor disponibles. Beaucoup de ces services cachés de Tor sont probablement des tests d'une seule page ou des sites Web vides, mais la difficulté d'atteindre ces services cachés de Tor fait la différence avec Internet où la connectivité entre les sites Web est beaucoup plus élevée. Une analyse plus approfondie montre que jusqu'à 10 sauts sont nécessaires pour passer d'un service caché de Tor à un autre qui est le plus éloigné ; l'internet public peut être traversé en 19 sauts, soit presque deux fois plus, mais avec 10,000 XNUMX fois plus de sites.

Résumé

En résumé, cette étude révèle que le darknet est plus diversifié qu'on ne le croyait à l'origine et que la métrique utilisée pour le décrire est importante pour évaluer les résultats trouvés.

Abonnez-vous à notre blog pour rester à jour sur le darknet et la cybersécurité.

Bibliographie

[1] Source : https://www.techworm.net/wp-content/uploads/2017/09/maxresdefault-1.jpg

[2] Source : recherchegate.net

[3] https://arxiv.org/pdf/1308.6768.pdf