Chaque jour, Flare Systems collecte des noms d'utilisateur et des mots de passe divulgués sur Internet et sur le darkweb. Nos clients utilisent notre vaste base de données d'informations d'identification divulguées pour empêcher les attaques de credential stuffing.

Bourrage de Credential se produit lorsque des acteurs malveillants prennent une base de données de noms d'utilisateur et de mots de passe divulgués et tester ces informations d'identification sur un autre site Web. Si les victimes ont réutilisé la même combinaison e-mail et mot de passe sur plusieurs sites, des acteurs malveillants peuvent prendre le contrôle de leurs comptes ou revendre les identifiants.

Au lieu d'analyser les mots de passe 'Ordinaire' les gens et délinquants utiliser, comme nous l'avons fait dans le passé, nous explorons ci-dessous risques des employés utilisant leur e-mails d'entreprise pour s'inscrire à des comptes personnels sur des sites Web externes.

Notre enquête montre que les informations d'identification associées à un e-mail d'entreprise peuvent être utilisées pour améliorer les attaques de cracking qui mettent votre entreprise en danger, nuire à la réputation de vos entreprises et même fuite information sensible. Nous recommandons que vos politiques interdisent à vos employés d'utiliser des adresses e-mail d'entreprise lors de l'inscription à des comptes personnels et les sensibilisent aux risques liés à l'utilisation des e-mails d'entreprise à des fins personnelles.

Utilisation des adresses e-mail professionnelles

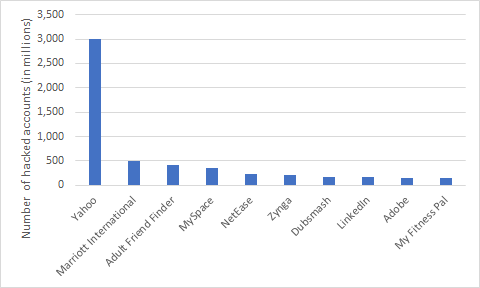

La plupart des fuites d'informations d'identification proviennent de bases de données piratées. La figure ci-dessous présente les plus grosses fuites de la dernière décennie. On retrouve couramment e-mails d'entreprise comme noms d'utilisateur dans bon nombre de ces fuites. Ce n'est pas surprenant compte tenu de la clientèle commerciale des entreprises piratées (ex. Marriott International, Adobe).

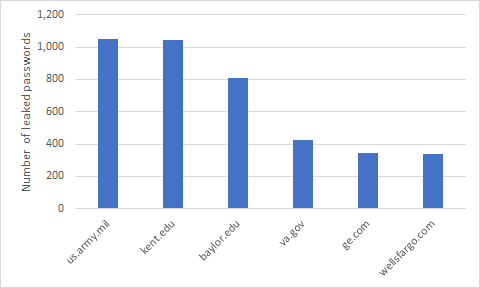

Cependant, il est surprenant de trouver e-mails d'entreprise dans les fuites pour MyFitnessPal. Quelle raison commerciale y aurait-il de s'inscrire à ces services avec un e-mail d'entreprise ? L'analyse montre que les noms de domaine d'entreprise les plus courants trouvés dans la fuite MyFitnessPal appartenaient à un large éventail de secteurs industriels tels que militaire, scolaire et financier intégrés. Jetez un œil à la figure ci-dessous pour voir les 6 principaux domaines de MyFitnessPal ayant divulgué des informations d'identification.

So pourquoi vous et votre entreprise devriez-vous surveiller les fuites de mots de passe pour votre messagerie d'entreprise adresses?

Les fuites peuvent être utilisées pour mieux profiler les mots de passe

Il existe de nombreuses similitudes entre les principaux mots de passe des différents secteurs et entreprises. Les employés d'une industrie ou d'une entreprise spécifique sont susceptibles de suivre des modèles spécifiques dans la façon dont ils choisissent les mots de passe. Les acteurs malveillants utilisent ces schémas pour faire des suppositions plus éclairées du mot de passe qu'un utilisateur est susceptible d'utiliser. S'ils réussissent à deviner le mot de passe, des acteurs malveillants peuvent prendre le contrôle d'un compte et même obtenir un accès à distance à un ordinateur, un danger qui est devenu plus sérieux à la lumière de la situation actuelle de la main-d'œuvre à distance.

En utilisant les mots de passe divulgués de MyFitnessPal, nous avons analysé les mots de passe de 13 entités dédiées à la sécurité et présenter une liste de leurs 10 mots de passe les plus courants.

- 1234

- 123456

- vers les tests

- Mot de passe

- Stratfor

- Johnlock

- police

- art de l'eau

- été

- de l'aptitude

123456 est un mot de passe commun à presque tout le monde, y compris les membres d'entités axées sur la sécurité et tout le monde. Toutefois, nouveaux mots de passe tel que police et Stratfor (une tristement célèbre société de sécurité privée) figurent également dans cette liste.

Nous avons également observé que les mots de passe de ces entités contiennent en moyenne :

- 71% de caractères minuscules

- 24% de chiffres

- 5% de caractères majuscules et caractères spéciaux

Acteurs malveillants alimenter ces statistiques dans leurs outils de craquage et peut considérablement améliorer leur taux de réussite.

Autres risques

La plupart des mots de passe divulgués sont inoffensifs ou vous feront même sourire. Certains, cependant, peuvent vous surprendre ou ternir la réputation d'une entreprise parce qu'ils contiennent des noms de médicaments or mots non appropriés (NSFW). Les mots de passe peuvent également divulguer des informations personnelles tels que les anniversaires, les numéros de téléphone et même les adresses personnelles. Plus d'un quart de tous les mots de passe divulgués analysés dans un étude de 2017 constaté qu'ils contenaient les informations personnelles susmentionnées.

Principaux plats à emporter

Il devient rapidement une pratique courante pour les entreprises de se protéger en s'abonner à des flux d'informations d'identification divulguées. Ils peuvent ensuite comparer les mots de passe divulgués à ceux de leurs employés et clients et refuser les connexions qui réutilisent les informations d'identification divulguées.

Les informations d'identification divulguées représentent une menace potentielle importante au-delà de la simple réutilisation des mots de passe. Des actions proactives doivent être prises par les organisations pour se protéger contre ces menaces.

Pour atténuer ces risques, nous invitons les organisations à :

- Surveillez de manière proactive les informations d'identification divulguées à l'aide d'un produit de surveillance et mettre en place une politique de changement de mot de passe dès que l'on découvre qu'une adresse e-mail d'entreprise fait partie d'une fuite.

- Offrir à ses employés un Password Manager service qui génère de nouveaux mots de passe aléatoires chaque fois qu'ils enregistrent un compte.

- Offrir une formation de sensibilisation à leurs employés sur les risques liés à l'utilisation des courriels d'entreprise pour des comptes personnels externes.

- Analyser les modèles de leurs mots de passe divulgués et les comparer aux mots de passe de leurs employés et clients. Tout mot de passe correspondant à ces modèles doit être remplacé.

- Invitez les employés à changer leurs mots de passe qui contiennent informations personnelles identifiables.

Mais surtout, les entreprises doivent appliquer une politique visant à limiter l'utilisation des e-mails d'entreprise pour s'inscrire à des services non jugés nécessaires à des fins commerciales. Cela reste la meilleure solution de sécurité.

Pour en savoir plus sur le système de protection contre les fuites de mot de passe de Flare System, demandez votre démo dès aujourd’hui.