Un acteur malveillant bien connu récemment publié sur un forum les informations de millions de clients d'un service d'impression de t-shirts populaire. Bien qu'aucun mot de passe n'ait été divulgué, le criminel a publier les adresses e-mail et les informations personnelles (noms, adresses et numéros de téléphone) de millions de personnes.

Pourquoi cette fuite est-elle importante ? Premièrement, ces informations de base valent plus qu'on ne le pense. Journaliste Mat Honan raconte comment en 2012 son toute la vie numérique a été effacée par des acteurs malveillants qui a repris son compte iCloud et effacé ses appareils. Tout ce dont ils avaient besoin était son adresse personnelle et les quatre derniers chiffres de sa carte de crédit. La manière dont les acteurs malveillants ont obtenu la deuxième information vaut la peine d'être lue.

Il s'avère qu'un adresse de facturation et les quatre derniers chiffres d'un numéro de carte de crédit sont les deux seules informations dont une personne a besoin pour accéder à votre compte iCloud. Une fois fourni, Apple émettra un mot de passe temporaire, et ce mot de passe accorde l'accès à iCloud.

Ainsi, les noms et adresses publiés publiquement peuvent, dans certains cas, avoir un impact désastreux sur les victimes. Que les fuites contiennent à la fois des noms d'utilisateur et des mots de passe, ou simplement des noms d'utilisateur et d'autres informations, toutes les fuites doivent être analysées pour les risques à votre entreprise, vos employés et vos clients. Des mesures d'atténuation proactives doivent être immédiatement mises en place.

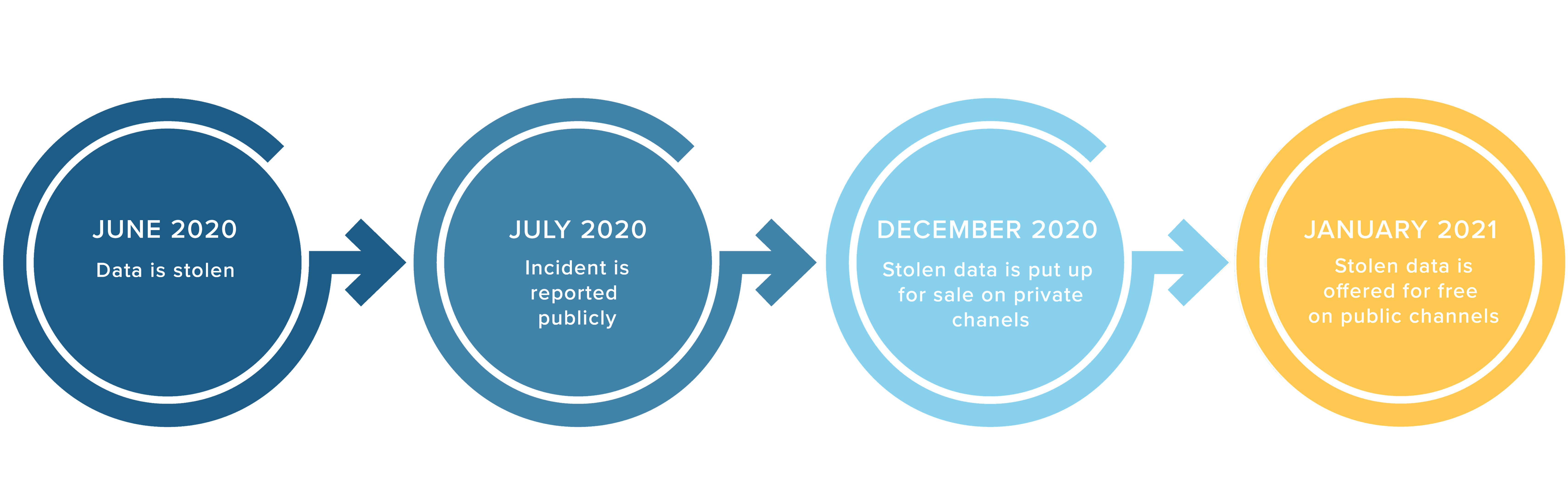

Pour en revenir à notre reportage, l'autre élément notable est la délai entre l'attaque et la diffusion publique de l'information. Selon l'article, les données ont été volées en juin 2020. La société a publié une divulgation publique en juillet 2020, peu de temps après l'incident. Les données volées auraient commencé à circuler en décembre 2020 sur des forums privés et des chaînes Telegram, avant de se retrouver sur un forum public en janvier 2021.

Si ce récit est vrai, alors les acteurs malveillants qui ont acheté les informations en décembre 2020 n'ont eu que quelques jours (y compris les vacances) pour lancer des attaques avant que quiconque ne le puisse. La la valeur des données vendues en décembre est donc assez limitée, et peut contribuer à faire baisser le prix des futures fuites de données à vendre. Si leur fournisseur ne peut pas garantir que l'information restera privée, pourquoi devrait-on payer pour cela ?

Si les données ont bien été vendues en décembre 2020, cela soulève une question sur ce qui lui est arrivé entre juin 2020 et décembre 2020. La vérité réside peut-être dans le fait que des fuites massives se produisent maintenant à un rythme croissant. Les acteurs malveillants qui volent ces informations peuvent être submergés par la quantité de données qu'ils doivent mettre en vente, ou peuvent vouloir attendre qu'une fenêtre s'ouvre lorsqu'il y a moins de concurrence. Deux acteurs mettant en vente de grandes bases de données volées sont susceptibles d'être en concurrence pour les mêmes acheteurs et d'obtenir un prix inférieur pour leurs données.

Une autre hypothèse est que le signalement proactif des incidents signifiait que l'entreprise et ses utilisateurs seraient plus alerte aux fraudes potentielles au moment de la fuite de données. La réaction proactive de l'entreprise a peut-être contraint les acteurs malveillants à reporter leurs plans pour cibler ses clients.

La conséquence malheureuse est que les entreprises qui surveillent le Web clair et sombre à la recherche de signes de vol de leurs données peuvent avoir besoin de le faire pour mois, voire des années après l'incident. Dans ce cas, cela aurait été une erreur pour l'entreprise d'arrêter le processus de surveillance après seulement trois mois, en croyant à tort qu'il était clair et que les données volées ne seraient jamais divulguées. Cet oubli aurait pu coûter à l'entreprise sa réputation, nuire à sa marque et affecter grandement ses clients.

Conclusion

La doublure argentée de cette nouvelle est que les luttes intestines criminelles souterraines ont clairement montré que le les données volées étaient en effet vendues et distribuées en ligne, et que la monétisation de ces données serait difficile. Il existe en effet une forte concurrence entre les acteurs malveillants dans la vente des informations personnelles et financières volées. En l'occurrence, cette guerre a permis à tous d'apprendre que les données de l'entreprise étaient en vente en ligne. Malheureusement, cela signifie également qu'un plus grand nombre de criminels peuvent rechercher ces données et que le nombre d'attaques peut augmenter.

Pourtant, connaître une menace, qu'elle provienne d'un petit ou d'un grand groupe d'acteurs malveillants, est un première étape nécessaire pour atténuer ses risques. Les clients de l'entreprise doivent protéger leurs dossiers de crédit et utiliser l'authentification à deux facteurs (2FA) dans la mesure du possible, pour empêcher tout accès non autorisé à leurs comptes. Dans la mesure du possible, les utilisateurs doivent éviter de partager leurs informations réelles pour se protéger contre de futures attaques.

Suite à un incident, les entreprises doivent mettre en place une surveillance continue pour détecter dès que possible si les données perdues ont été mises en ligne. L'embauche d'un fournisseur de protection contre les risques numériques (DRP) avec accès à des forums privés renforcera votre sécurité et vous fournira quelques semaines de connaissances avancées, que vos données circulent en ligne ou non. Malheureusement, il semble que la vérité veuille toujours éclater. Une fois que les données divulguées commencent à être mises en vente sur des forums privés, elles risquent de se retrouver entre les mains du public dans quelques semaines, voire quelques jours.