La cybercriminalité est toujours présente dans un paysage de plus en plus numérique. Les experts disent que presque six attaques de rançongiciels se produiront chaque minute et en novembre 2021, notre équipe de science des données a signalé un Augmentation de 280 % des groupes de rançongiciels au cours de la dernière année. Mais ce ne sont que des rançongiciels, la cybercriminalité en général a également augmenté à un rythme rapide, avec le marchandisation de la cybercriminalité étant un grand facteur contributif. Il est plus important que jamais de comprendre les cybercriminels afin qu'ils puissent être plus facilement profilés et finalement, arrêtés.

Pour vous donner une meilleure compréhension des cybercriminels, nous avons décrit 8 méthodes OSINT passives pour profiler les cybercriminels sur le dark web. Grâce à ces méthodes, votre équipe de cybersécurité peut être équipée pour être proactive dans ses activités et arrêter les pirates avant qu'ils n'attaquent.

Qu'est-ce que l'OSINT passif ?

Nous pouvons grosso modo diviser les méthodes d'investigation des acteurs malveillants dans le milieu criminel en deux catégories : passives et actives. Active comprendrait tout type d'activité de renseignement humain (HUMINT), où nous interagissons avec des acteurs, infiltrons des communautés, demandons des informations, etc. Passive, dans ce contexte, signifie la collecte d'informations à l'insu de l'acteur et l'exploitation de ces informations pour en extraire connaissances.

La valeur d'une approche de profil passif réside dans le fait qu'elle peut être effectuée à grande échelle, où la technologie peut aider en permettant des processus d'exploration, de grattage et d'analyse hautement automatisés.

Comprendre les cybercriminels

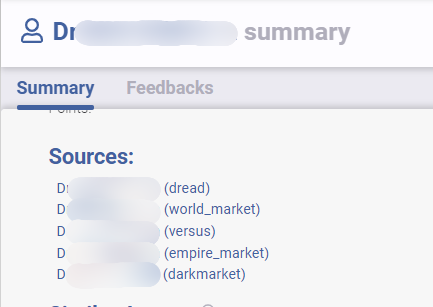

Compte tenu de la grande échelle, les acteurs malveillants ont tendance à utiliser plusieurs noms d'utilisateur sur différents marchés, forums et salles de discussion.

Les fournisseurs utilisent souvent des noms d'utilisateur similaires pour se bâtir ou maintenir une réputation. Comme pour les plates-formes de commerce électronique grand public, la confiance dans un fournisseur est importante et les acteurs veulent conserver cette confiance pour continuer à vendre des produits, parfois à un prix élevé en raison d'une qualité ou d'une réputation élevées. Bien sûr, cette dynamique simplifie considérablement le suivi des acteurs malveillants d'une plateforme à l'autre. Les outils de collections du dark web à grande échelle peuvent corréler presque instantanément ces profils et faire apparaître des informations provenant de plusieurs sources.

D'un autre côté, les acteurs peuvent chercher à changer de nom d'utilisateur, pour plusieurs raisons :

- Échapper à une réputation ruinée: Qu'elle ait été légitimement détruite ou non, une réputation détruite peut empêcher un acteur d'atteindre les objectifs souhaités.

- Cacher des types d'activités aux autres acteurs du dark web: Un utilisateur peut souhaiter masquer certains types d'activités aux autres - il peut par exemple utiliser un surnom pour les activités liées à la fraude et un autre pour celles liées à la drogue.

- Cacher des activités aux forces de l'ordre: Un acteur peut vouloir brouiller les pistes entre différentes campagnes ou attaques pour réduire le risque de se faire prendre.

Dans cette situation, il devient beaucoup plus difficile de suivre ces pseudonymes et de construire un profil solide sur l'individu. Cela étant dit, il existe un certain nombre de méthodes qui peuvent être appliquées pour aider à l'identification de ces profils.

8 méthodes OSINT pour profiler les cybercriminels

Méthode OSINT #1 - Noms d'utilisateur

La corrélation des noms d'utilisateur est extrêmement simple, mais ne fonctionne que lorsque l'acteur n'essaie pas de se cacher ou que son faible niveau de sophistication l'empêche de savoir que ces informations peuvent être exploitées par des parties externes.

Comme décrit ci-dessous, cela fonctionne bien pour les acteurs populaires et peut rapidement fournir des renseignements sur la portée de leurs activités.

En revanche, pour les monikers simples, cela peut provoquer des faux positifs importants qui rendent cette technique peu utile, car une analyse supplémentaire est nécessaire pour valider qu'il s'agit bien du même acteur.

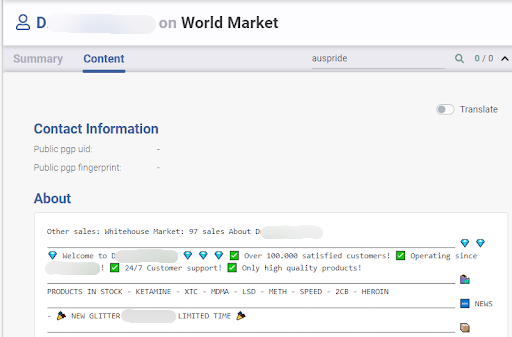

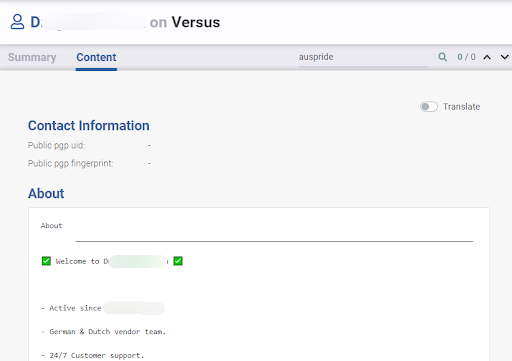

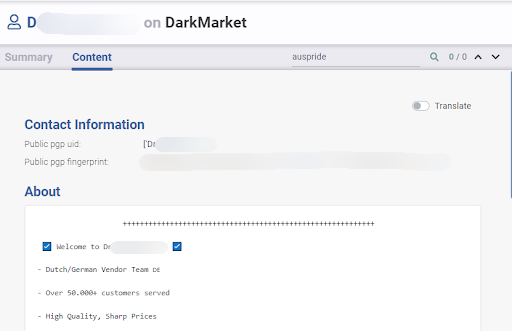

L'exemple ci-dessous montre une situation où une simple corrélation de nom d'utilisateur, avec une analyse supplémentaire de la description du profil sur chaque site Web, nous aide à comprendre qu'ils semblent être le même acteur.

Découvrez comment Flare exploite le traitement du langage naturel pour Modèle d'acteur similaire, qui regroupe les acteurs malveillants pour mieux comprendre les risques de menace.

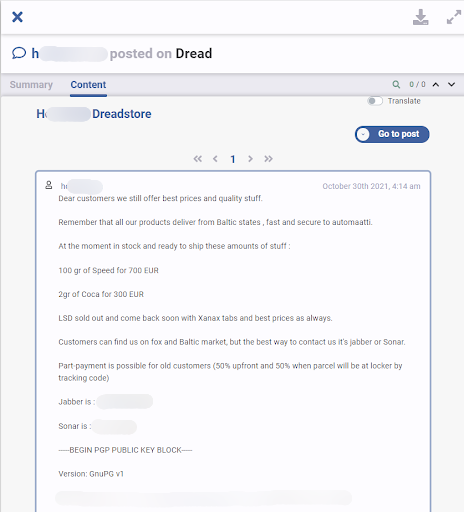

Méthode OSINT n ° 2 - Vocabulaire, styles d'écriture, fautes de frappe

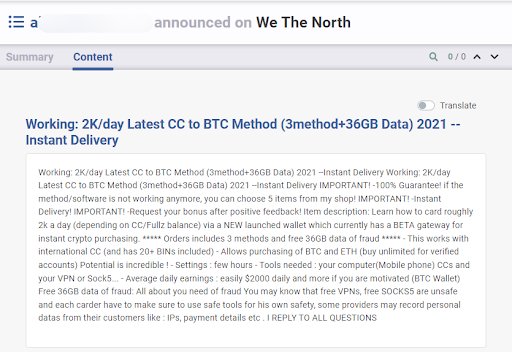

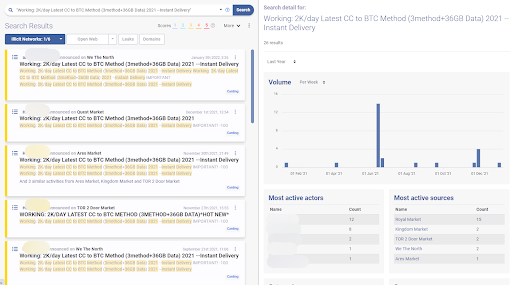

De nombreux acteurs ne communiquent pas dans leur langue maternelle. Ils utilisent généralement l'anglais, du moins sur les grands marchés traditionnels du dark web, pour augmenter la portée de leur offre. De cette communication en langue seconde (entre autres) découlent de nombreuses façons uniques d'écrire, des mots spécifiques et des erreurs uniques. Certains d'entre eux seront régionaux, et tout le groupe d'acteurs a tendance à utiliser le même vocabulaire (comme le mot methode au lieu de méthode utilisé par de nombreux acteurs apparemment francophones écrivant en anglais), mais dans d'autres cas, l'unicité sera limitée à un seul individu, qui peut être suivi à travers plusieurs pseudonymes.

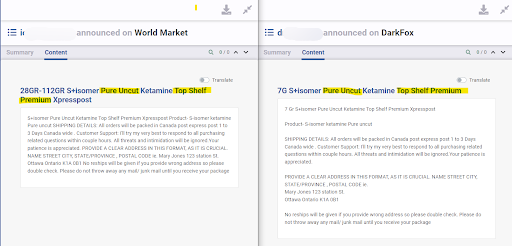

Dans d'autres cas, les acteurs copieront-coller du contenu qui contient soit une chaîne de texte très spécifique, soit une faute de frappe très précise. Bien que cela puisse simplement signifier qu'un acteur en a copié un autre, cela peut aussi être un indicateur que le même individu a créé plusieurs listes ou publicités sur différentes plateformes.

Ces fonctionnalités sont difficiles à exécuter manuellement, mais sont assez simples via n'importe quel moteur de recherche qui permet de rechercher dans cet ensemble de données de données explorées.

Méthode OSINT n ° 3 - Types d'éléments

Une autre façon de lier les profils est de regarder le type d'éléments qui sont publiés sur les différentes plateformes. Cela peut inclure des listes, des messages sur des forums, des publicités sur des forums de discussion, etc. Les acteurs malveillants vendront ou feront généralement la publicité du même type de produits ou de services sur les différentes plateformes. Par exemple, si un acteur malveillant publie des trousses d'hameçonnage pour les institutions financières canadiennes, la création d'une liste des acteurs malveillants qui publient ce type de produit est un bon point de départ pour enquêter sur la base de critères supplémentaires. Le traitement du langage naturel peut être particulièrement utile ici pour aider à exécuter le processus sur de grandes quantités de données réparties sur plusieurs sources.

Une dynamique intéressante en jeu ici est le désir des acteurs malveillants d'avoir une apparence et un son uniques lorsqu'ils vendent des produits et des services. Avec n'importe quel fournisseur légitime traditionnel, ils veulent que leur offre soit différenciée pour attirer les acheteurs. Un acteur malveillant qui a vu une technique de différenciation réussie (avec certains titres de référencement mémorables par exemple) peut l'appliquer encore et encore, même s'il utilise des pseudonymes différents, à différents moments dans le temps.

La précision de cette technique en elle-même est limitée, peut révéler plusieurs faux positifs et doit être combinée avec d'autres pour augmenter la précision.

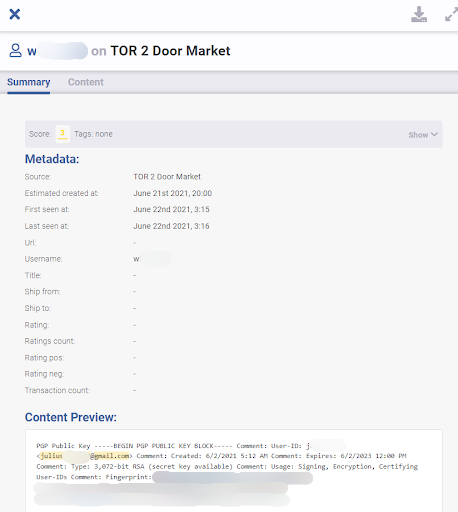

Méthode OSINT #4 – Clés PGP

Les acteurs ont tendance à lister leur clé PGP (Pretty Good Privacy) sur leur profil pour prouver leur légitimité et permettre une communication cryptée avec leurs pairs. Par paresse ou par manque de sophistication, ils utiliseront souvent la même clé sur différentes plateformes. En comparant les clés qu'ils ont postées, on peut faire le lien entre ces différents profils.

Cette technique est l'une des approches les plus fiables pour faire correspondre les profils car il y a très peu d'intérêt pour un acteur malveillant à publier la clé d'un autre acteur (à l'exception d'une approche de contre-espionnage).

Méthode OSINT #5 - Adresses e-mail

L'enquête sur les adresses e-mail est un sujet très différent de celui dont nous avons discuté ici, et il y a certains éléments à garder à l'esprit lorsque vous consultez les e-mails des acteurs du dark web.

Il doit rester un objectif permanent de trouver ces adresses en raison de leur valeur. Même sans l'accès légal pour interroger les FAI ou les fournisseurs de messagerie pour obtenir des informations supplémentaires, nous pouvons effectuer des recherches sur un certain nombre d'outils OSINT différents pour recueillir des renseignements supplémentaires.

Il existe un certain nombre d'endroits où nous pouvons rencontrer des adresses e-mail. Bien sûr, les endroits les plus simples sont lorsque des acteurs malveillants les publient sur des conversations de forum, dans des salons de discussion ou sur leurs profils sur l'une de ces plateformes. En utilisant un index à grande échelle de données du dark web prenant en charge les requêtes de type regex, nous pouvons facilement rechercher des adresses e-mail identiques ou proches des pseudonymes sur lesquels nous enquêtons. Selon l'endroit où se trouve le résultat, il peut nécessiter plus ou moins de validation supplémentaire avant d'être rattaché à un acteur malveillant, car le contexte de l'information peut varier (un acteur peut poster l'adresse d'un une acteur par exemple).

Un endroit inhabituel où les adresses e-mail peuvent être trouvées, lié au point précédent, est dans leur clé PGP. Une adresse est incluse lors de la génération d'une clé et, encore une fois généralement par manque de sophistication, les acteurs malveillants incluront une adresse légitime. Il peut s'agir d'une adresse anonyme à laquelle ils ont accès, comme un compte protonmail, ou il peut s'agir en fait d'une véritable adresse e-mail d'un fournisseur de messagerie connu. Si l'enquêteur a le pouvoir de demander des informations, par le biais d'un mandat ou autre, à des organisations telles que Google ou Microsoft, cela peut rapidement conduire à plus d'informations sur l'acteur malveillant. Sinon, les informations peuvent toujours être utilisées pour pivoter et recueillir plus de renseignements (voir ci-dessous).

Méthode OSINT #6 – Coordonnées

En plus des adresses e-mail, d'autres éléments peuvent être utilisés pour pivoter sur d'autres sources. Ceux-ci incluent les identifiants Telegram, les noms d'utilisateur, les surnoms, les numéros de téléphone, les noms d'utilisateur Discord, etc. Leur utilisation est généralement assez simple, mais dépend des informations publiques disponibles sur la plate-forme tierce. Certaines plateformes de chat, par exemple, prennent en charge une recherche par nom d'utilisateur, tandis que d'autres ne le feront pas. Le minimum qui devrait être fait avec toute information de ce type est une simple recherche sur les données du dark web récupérées pour voir si les informations font surface ailleurs.

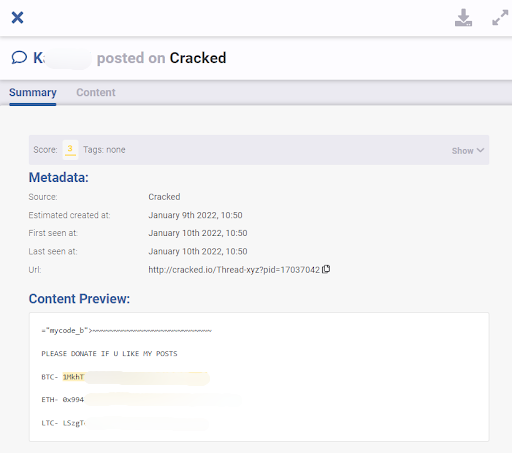

Méthode OSINT #7 - Adresses de crypto-monnaie

Les transactions de crypto-monnaie peuvent être un peu hors de portée, mais concernent toujours le dark web en raison de leur utilisation inquiétante dans les transactions entre acteurs malveillants. Au minimum, une adresse peut aider, par une simple recherche, à trouver d'autres surnoms qui demandent que des fonds soient envoyés à cette adresse. Cette technique a une utilisation limitée sur les cryptomarchés puisque la transaction se déroule à huis clos (les adresses ne sont généralement pas visibles publiquement puisque le marché gère la transaction et prend une commission). Sur les salons de discussion ou les forums, il y a plus de chances que des acteurs malveillants publient réellement une adresse.

Un résultat très fiable trouvé avec cette technique est si des fonds sont demandés par un acteur malveillant et doivent être envoyés à une adresse e-mail puisque seul un acteur malveillant peut accéder à sa propre adresse. Demander que des fonds soient envoyés à une adresse qu'ils ne contrôlent pas ne sert à rien, sauf à des motifs de contre-espionnage si l'acteur malveillant a une raison suffisamment sérieuse pour accepter de perdre des fonds pour faire fonctionner la stratégie.

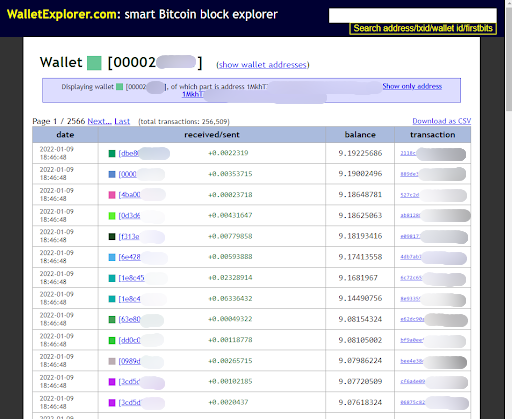

Une première façon de tirer parti d'une adresse est, encore une fois, de simplement lancer une recherche et de voir si l'adresse est mentionnée ailleurs dans les communautés clandestines et si le contexte nous permet de l'attribuer à un acteur malveillant (comme expliqué ci-dessus, les demandes de fonds sont très précis).

Une deuxième façon de tirer parti d'une adresse consiste à explorer la blockchain pertinente pour trouver des informations connexes telles que d'autres adresses, des montants et des dates de transaction. Les crypto-monnaies hautement anonymes telles que Monero ont une utilisation limitée ici, mais les blockchains telles que Bitcoin ou Ethereum ouvrent certaines possibilités.

Des exercices simples consistent à examiner l'origine et la destination des transactions et à effectuer des recherches supplémentaires sur toutes les adresses associées.

Des approches plus avancées impliquent d'examiner les données de clustering, en particulier pour Bitcoin, et d'identifier d'autres adresses pouvant appartenir au même acteur.

L'exploration de la blockchain peut rapidement devenir écrasante, et il existe donc des solutions commerciales qui permettent une collecte, une analyse et un suivi des renseignements plus solides et de meilleure qualité.

Méthode OSINT #8 – Mots de passe

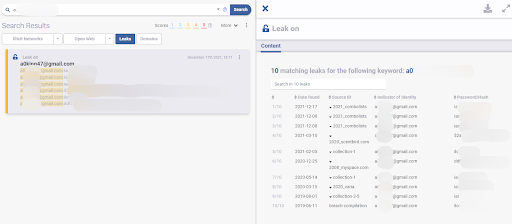

La réutilisation des mots de passe est certainement un problème dans la population générale, mais peut également être un outil pour suivre les acteurs malveillants. Comme tout utilisateur moderne, ils réutilisent également les mots de passe sur différentes plates-formes et avec le nombre croissant de violations d'identifiants, la recherche de mots de passe divulgués peut aider à identifier des noms d'utilisateur supplémentaires liés à un acteur malveillant. Cette technique est assez précise, en raison de la nature sensible des mots de passe (par définition, les mots de passe ne sont pas partagés entre les individus). Bien sûr, plus un mot de passe est unique, plus les résultats seront précis (le mot de passe love123 peut être utilisé par un grand nombre de personnes non apparentées).

La technique est assez simple : sur la base d'un nom d'utilisateur ou d'une adresse e-mail, nous pouvons rechercher dans les bases de données d'informations d'identification divulguées pour voir s'il y a des correspondances. Nous pouvons effectuer une autre recherche pour tout mot de passe trouvé et voir si des noms d'utilisateur ou des adresses supplémentaires correspondent. Cette technique est particulièrement puissante grâce à l'utilisation d'une plate-forme qui fournit un accès de recherche à ces milliards d'informations d'identification divulguées via une barre de recherche ou une API (notez que pour des raisons de confidentialité hasibeenpwned.com ne fournit pas cette fonctionnalité, mais un certain nombre de solutions commerciales le font).

Combattre le contre-espionnage

Globalement, il faut garder à l'esprit qu'au fur et à mesure que les acteurs gagnent en sophistication, ils commenceront inévitablement à penser à contrer les méthodes d'investigation connues. Alors que nous examinons des acteurs plus matures, nous devons nous assurer que nous recueillons des indicateurs plus robustes et que nous construisons des arguments plus solides autour d'eux.

La technologie peut améliorer les résultats et l'efficacité de ce qui est décrit ci-dessus. Du suivi des portefeuilles de crypto-monnaie à l'appariement des styles d'écriture, toute opération efficace à grande échelle est très difficile, voire impossible, à réaliser sans solutions technologiques. Ceux-ci peuvent être aussi simples que des scripts internes qui exécutent des opérations sur de grandes quantités de texte ou de simples robots d'exploration qui surveillent certains sites Web pour les changements, ou il peut s'agir de solutions commerciales complètes qui incluent des algorithmes avancés, l'apprentissage automatique et une collecte et une analyse à grande échelle. Avec la grande échelle de l'OSINT passif, l'utilisation d'un outil capable de transformer l'intelligence en une contextualisation prioritaire permettra une meilleure couverture et une meilleure efficacité de l'équipe pour votre organisation.

Flare et OSINT

Flare surveille le Web clair et sombre et les canaux Telegram illicites pour suivre et analyser les menaces externes. Les capacités de notre plateforme peuvent s'ajouter à votre stratégie OSINT et fournir des informations précieuses sur les risques pour votre organisation.

Inscrivez-vous pour essai gratuit pour voir par vous-même comment Flare peut aider votre Stratégie OSINT.