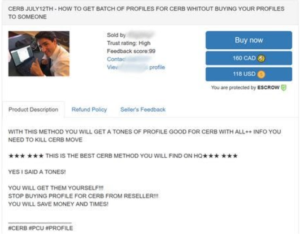

Un défi important pour les équipes de sécurité est de extraire des renseignements à partir d'informations open source. Des acteurs malveillants publient régulièrement des publicités comme celle ci-dessous. Cet acteur propose une méthode, mais propose peu ou pas d'indices sur le fonctionnement de cette méthode, et comment s'en protéger.

Ceci n'est qu'un exemple de la difficulté d'extraire des renseignements d'un marché ou d'un forum. Dans une entrée précédente sur ce blog, nous avons développé un nouvelle méthode pour surveiller les acteurs malveillants en analysant les contrats qu'ils ont postés sur le le plus grand forum de piratage anglais.

Bien qu'utile, cette analyse a été limitée par la caractère public du forum. En effet, étant un site Internet public, la gamme d'outils annoncés dans les contrats était limitée, de peur d'attirer l'attention des autorités.

Nous surmontons cette limite dans cet article de blog en analyser les offres d'emploi (demander de l'aide) partie d'un grand forum privé de piratage russe sur le darkweb. Les acteurs malveillants faisant de la publicité dans cette section peuvent être enclins à être plus ouverts, compte tenu du caractère privé du cadre et de l'utilisation de la langue russe.

Ce billet de blog décrit les types les plus courants de messages "demande d'aide". Comprendre les demandes de main-d'œuvre nous aide à identifier le type de menaces à lancer dans les semaines et les mois à venir en identifiant les outils et ensembles de compétences les plus recherchés. Là où il y a une demande de main-d'œuvre, il y a probablement un exploit ou une vulnérabilité particulièrement rentable dans l'infrastructure de sécurité d'une entreprise ou d'une organisation.

Les données

Au cours du mois de mai 2020, 154 messages "demande d'aide" ont été créés sur un grand forum russe privé du dark web.

Pas moins de 102 (66 %) d'entre eux étaient à la recherche d'un promoteur. Les développeurs sont intégrés à une équipe de hackers pour coder à peu près n'importe quel outil un acteur malveillant peut avoir besoin pour atteindre ses objectifs. Cela inclut la création de nouvelles formes de logiciels malveillants, de grattoirs Web et d'outils conçus pour monter des attaques de phishing.

Le deuxième type d'offre d'emploi le plus courant, avec 32 (21 %) offres d'emploi, était services de piratage. Les pirates sont enrôlés pour accéder à des réseaux et à des bases de données sécurisés dans lesquels d'autres acteurs malveillants n'ont peut-être pas les compétences ou le savoir-faire nécessaires pour s'introduire. Ces pirates sont le plus souvent recrutés pour pénétrer dans les sites Web et les comptes de messagerie. Une petite mais importante partie est également embauchée pour ses compétences en matière de craquage de fichiers cryptés.

Nous avons identifié 6 catégories d'intérêt :

- Développement de logiciels malveillants

- Outils d'hameçonnage

- Piratage de sites Web

- Piratage de courrier électronique

- Craquage de chiffrement

- Raclage Web

Les offres d'emploi

1. Développement de logiciels malveillants

Quelque 34 % des offres d'emploi nécessitent un programme malveillant développé. Ceux qui savent travailler avec les logiciels malveillants sont parmi les professionnels les plus recherchés par les acteurs malveillants. Selon les offres d'emploi, le plus grand défi auquel les acteurs malveillants sont confrontés est contourner l'antivirus et les autres logiciels de sécurité sur les postes de travail des victimes. La nature personnalisée du logiciel malveillant diminue les risques de détection et augmente les chances de succès de l'infection. Dans cet esprit, de nombreuses offres d'emploi pour les développeurs de logiciels malveillants sont des demandes de personnes spécialisées dans le masquage de logiciels malveillants en programmes légitimes. La citation ci-dessous demande l'aide de quelqu'un pour faire exactement cela.

"à la recherche de quelqu'un qui puisse déguiser mon exécutable en certificat. »

2. Outils d'hameçonnage

Environ 3 % des publications "Demande d'aide" étaient liées à l'hameçonnage. Comme expliqué précédemment sur ce blog, le phishing est une menace importante pour les entreprises de toutes formes et tailles. Monter une attaque de phishing réussie n'est pas une mince affaire. Il faut la coordination de plusieurs acteurs malveillants, travaillant ensemble pour assembler toutes les pièces nécessaires.

Par exemple, une attaque de phishing par e-mail réussie nécessite que la victime soit convaincu de la légitimité de l'attaquant à chaque pas. Cela signifie que chaque détail, jusqu'au courriel reçu par la victime, semble légitime. Ces soi-disant « lettres » incluent souvent des éléments aléatoires pour éviter les filtres anti-spam, et peuvent être conçues sur mesure par des acteurs malveillants :

« Sur une base continue, un codeur de petites lettres HTML est requis.

3 lettres par semaine, paiement fixe 600 $ par mois »

Les sites Web d'hameçonnage sont rapidement signalés et supprimés par les principaux services d'hébergement Web. De même, la plupart des navigateurs Web détectent les sites Web frauduleux et avertissent l'utilisateur final avant de continuer sur les pages Web. Les acteurs malveillants sont donc à l'affût de de nouvelles solutions et outils pour éliminer ces messages d'avertissement:

Bonjour à tous.

J'essaie de spammer.

J'ai mes propres bases [sites de phishing] (non publiques).

Mais leurs contenus sont rapidement signalés comme des sites dangereux.

Prêt à travailler avec des personnes qui ont des logiciels pour Windows et Android, ou qui savent combien de temps conserver un site de phishing pour qu'il ne soit pas marqué en rouge.“

3. Piratage de site Web

Environ 9 % des messages "Demande d'aide" sont à la recherche d'une personne capable de s'introduire dans des sites Web. Les acteurs malveillants veulent généralement accéder aux informations sensibles trouvées sur le backend du site Web. Cela peut inclure données client, identifiants de direction ou informations de carte de crédit. Les acteurs malveillants cibleront très probablement les sites Web qu'ils jugent avoir normes de sécurité inférieures:

“Je recherche un hacker professionnel pour un site web sans protection forte.

Besoin d'extraire la base de données clients.

Les sites du sujet dont j'ai besoin ne sont pas très protégés.

Bases de données principales sont généralement les principales cibles des acteurs malveillants. Avec l'accès à ces données, les acteurs malveillants peuvent revendre les informations pour un profit rapide.

« Je recherche des personnes qui ont de l'expérience en sécurité Internet.

Je recherche des personnes qui savent comment vider des bases de données à partir de sites Web.

Je serai en mesure de transformer vos décharges en argent rapidement et efficacement.

Je ne partagerai pas vos dumps, je ne les publierai pas et personne ne saura qu'ils existent.

Si tu prouves que tu es capable, je te montrerai ce que je fais avec eux.

Je peux vous donner des objectifs, ou nous pouvons travailler avec ce que vous avez / obtenez. »

4. Piratage des e-mails

Un autre 3% des messages "demande d'aide" recherchent des pirates qui peuvent voler identifiants de messagerie. Avec l'accès aux informations d'identification du compte de messagerie, les acteurs malveillants peuvent effectuer diverses tâches. Par exemple, en ayant accès à un compte de messagerie de confiance, un acteur malveillant peut monter une attaque de phishing plus convaincante. Ils peuvent également utiliser le compte pour accéder à des informations sensibles d'entreprise ou personnelles. Enfin, dans le pire des cas, avec un compte de messagerie d'entreprise c-suite compromis, un acteur malveillant peut utiliser le compte pour autoriser les transferts d'argent à leurs propres comptes.

"J'ai besoin de pirater les e-mails de domaine ou de pouvoir accéder à la boîte aux lettres d'un domaine spécifique si possible.

Dans le pire des cas, j'ai besoin d'accéder au domaine.

J'examinerai toutes les suggestions.

Les commandes avec une fréquence périodique arriveront.

5. Craquage de chiffrement

Environ 2 % des messages "demande d'aide" cherchent à recruter des acteurs malveillants pour casser des bases de données et des documents cryptés. Même si un acteur malveillant réussit à voler des informations sensibles à un individu ou à une entreprise, le les données brutes peuvent être inaccessibles, en raison du cryptage ou de la protection par mot de passe. Un acteur malveillant devra donc sous-traiter à un hacker habile à se frayer un chemin dans ces bases de données. Le plus élitiste de ces pirates peut fournir du matériel spécialisé pour exécuter des milliers de clés de déchiffrement différentes en peu de temps :

« Décryptage des hachages et des vidages.

Nous vous proposons le décryptage de vos dumps.

Nous prenons une grande liste d'algorithmes.

La capacité totale de plus de 60 cartes vidéo est de 1080ti.

6. Raclage Web

Enfin, un peu moins de 5 % des offres d'emploi recherchent une personne pour développer des programmes de grattoir Web. Le scraping Web est le processus de collecte de grandes quantités de données à partir d'un site Web, généralement via un programme automatisé, puis enregistré dans une base de données. Bien que le web scraping ne soit pas une activité intrinsèquement malveillante, les cybercriminels gratter des dizaines de sites Web à la recherche d'informations d'identification et d'autres informations sensibles qui peuvent ensuite être revendus à profit.

Sur le forum des hackers du dark web sur lequel nous avons enquêté, des acteurs malveillants recherchaient des personnes pour développer et exécuter ces grattoirs.

"J'ai besoin d'un encodeur pour écrire un logiciel personnalisé.

Infos courtes :

Il devrait y avoir un premier panneau où je pourrais ajouter des URL, des informations d'identification et des comptes proxy.

Le logiciel accéderait ensuite à chaque URL avec ces informations d'identification à l'aide d'un proxy.

Il ouvrirait certaines sections, lancerait des recherches et collecterait des e-mails en ouvrant des fichiers de CV.

Les e-mails seraient stockés dans un fichier que je peux ensuite télécharger localement.

Le travail commence à 150 $ avec un plafond d'environ 500 $.

Le prix dépendra de la façon dont tout est terminé.

Nous pouvons discuter du prix.

Nous avons besoin d'une personne prête à commencer à travailler dès que possible et à faire tout le buzz. »

Dans certains cas, un développeur professionnel n'est même pas nécessaire, car l'acteur malveillant peut déjà avoir accès aux outils nécessaires. Il ne s'agit donc que de externaliser le travail fastidieux de grattage à toute personne désireuse d'accepter le poste :

« Je recherche un interprète, les connaissances de l'élève iront aussi. Bonjour, je recherche une personne qui a besoin d'un travail permanent. La connaissance est nulle, il va falloir marcher sur Google et récolter les sites dont j'ai besoin. Un paiement hebdomadaire de 350$ =) Pour qui j'ai du temps plein, merci d'écrire aux contacts dans la signature, je déposerai l'argent au garant ou paiement sur le fait du travail effectué) Et oui, je vous demande de ne pas écrivez aux personnes avec rega à partir de cette année, sans vous offenser, mais il y a peu de confiance en ces personnes) J'attends le casse-cou, si le résultat me convient, le paiement augmentera!” (identifiant du fil : 172863)

Conclusion

Les offres d'emploi sur un grand forum de piratage russe privé du darkweb brossent un tableau des menaces auxquelles la plupart des entreprises sont confrontées et sont susceptibles de faire face dans un proche avenir. En particulier, nous avons identifié 4 tendances à retenir pour les équipes de sécurité.

- Il n'y a pas de solution miracle en matière de cybersécurité. Les outils de sécurité (antivirus, systèmes de détection et de réponse des terminaux), en particulier ceux basés sur la détection de signature, sont susceptibles de n'offrent qu'une protection limitée contre les acteurs malveillants actif sur les forums russes privés. De nombreuses offres d'emploi que nous avons lues discutaient de l'exigence d'avoir un logiciel malveillant personnalisé ou un site de phishing personnalisé qui sont beaucoup plus difficiles à détecter. Les outils basés sur le comportement peuvent fournir un niveau de sécurité plus élevé, mais seront toujours mis à l'épreuve par de nombreux logiciels malveillants. Une solution à ce problème consiste à multiplier les ateliers de formation des employés afin qu'ils puissent facilement détecter les spams et les fichiers suspects, et les signaler aux équipes de sécurité.

- Les données sont la ressource la plus précieuse du 21e siècle et des acteurs malveillants font tout ce qu'ils peuvent pour les voler. Notre analyse suggère que le chiffrement des informations sensibles et confidentielles n'est qu'une première étape nécessaire, car les acteurs malveillants peuvent louer d'énormes réseaux de serveurs de craquage pour casser le chiffrement. Mots de passe forts et algorithmes de cryptage fournir une bonne première couche de protection. Des systèmes de détection d'intrusion et une surveillance étroite de l'exfiltration de données sont également essentiels pour détecter les failles avant qu'elles n'aient eu l'occasion de fuir toutes les bases de données. Utilisant services de prévention des risques numériques comme celui de Flare Systems peut également aider votre entreprise à détecter les violations en quelques minutes, voire en quelques jours, plutôt qu'en quelques mois. Cela peut empêcher la plupart des Coût moyen d'une violation de données de 4 millions de dollars américains.

- Les acteurs malveillants sont toujours à la recherche de intelligence open source qui peuvent être utilisés pour attaquer les entreprises. Leur intérêt pour le web scraping et la collecte d'informations de contact montre que les acteurs malveillants sont organisés et ont construit un longue chaîne d'approvisionnement pour assurer le succès de leurs attaques. Les entreprises doivent s'assurer qu'elles contrôler leurs informations rendues publiques, soit sur les serveurs de l'entreprise, soit sur les pages personnelles de leurs employés. Toute fuite pourrait fournir les informations nécessaires pour réussir à prendre le contrôle d'un compte.

- Enfin, les comptes de messagerie sont une cible très précieuse pour les acteurs malveillants. Brain Krebs astucieusement estime la valeur d'un compte de messagerie piraté. Les comptes de messagerie doivent être protégés avec la même énergie et le même souci du détail que les principales bases de données d'entreprise. Les employés doivent également recevoir la formation appropriée pour détecter si leur compte de messagerie a été compromis afin de réduire le temps de connaissance des cybermenaces.

En lisant les offres d'emploi, les équipes de sécurité peuvent mieux comprendre d'où les prochaines menaces sont susceptibles de provenir, à quoi elles pourraient ressembler et comprendre si leurs outils de sécurité actuels peuvent avoir une chance contre de futures attaques. Ce n'est qu'en connaissant les acteurs malveillants que les équipes de sécurité peuvent construire les bonnes défenses pour leurs entreprises. Après tout, il est inutile de construire un mur lorsque l'attaquant peut creuser un tunnel ou utiliser un hélicoptère.

Avec une gamme d'outils robustes conçus pour surveiller automatiquement le dark web, Flare Systems peut fournir des mises à jour quotidiennes sur la façon dont votre organisation ou entreprise peut être ciblée par des acteurs malveillants. Pour plus d'informations ou pour une démonstration de nos services, contactez [email protected].