A phishing attaque désigne toute campagne de communication (email, SMS, messagerie instantanée) lancée par un acteur malveillant pour voler des données personnelles et des identifiants. Les attaques de phishing sont l'une des plus grandes menaces pour la sécurité des données. Selon un Rapport Microsoft, la fréquence des attaques de phishing a augmenté de 250 % entre 2018 et 2019. Le phishing a désormais supplanté les logiciels malveillants en tant que méthode préférée utilisée par les acteurs malveillants pour voler des données et des informations d'identification. Il est estimé que 45 % de tous les e-mails envoyés dans le monde entier sont des spams.

Bien qu'il n'y ait pas une seule façon de lancer avec succès une campagne d'hameçonnage, nous avons entrepris d'enquêter sur les techniques spécifiquement utilisées par les fraudeurs canadiens. Pour ce faire, nous avons analysé les publicités liées au phishing sur les marchés illicites et les forums de discussion canadiens et avons engagé des discussions avec plus de 10 acteurs malveillants. Dans ce premier article de blog, nous vous présentons le processus en 5 étapes que nous avons identifié :

- Collecte de leads

- Conception des lettres

- Envoi de spams

- Création de pages frauduleuses

- Mise en place d'un hébergement pare-balles (BP) et enregistrement de domaine

Ce processus n'est probablement pas utilisé pour lancer toutes les attaques d'hameçonnage au Canada, mais fournit tout de même des renseignements précieux sur les tactiques et les méthodes des acteurs malveillants canadiens.

Etape 1 : Collecte de leads

La première étape d'une attaque de phishing consiste à sécuriser un liste des e-mails des victimes potentielles. En raison du faible taux de réponse aux spams (parfois aussi bas que 0.003%), les hameçonneurs ont besoin de listes de diffusion qui comptent dans le des centaines de milliers - sinon des millions - des e-mails pour générer un profit. Ces e-mails sont appelés conduit dans la clandestinité criminelle.

Les listes de diffusion sont accessibles gratuitement au public sur Internet (voir Hunt's La violation de données de la « Collection #773 » de 1 millions d'enregistrements à titre d'exemple). Ces listes, cependant, comprennent souvent de nombreux doublons et e-mails inactifs qui réduisent l'efficacité des campagnes de phishing.

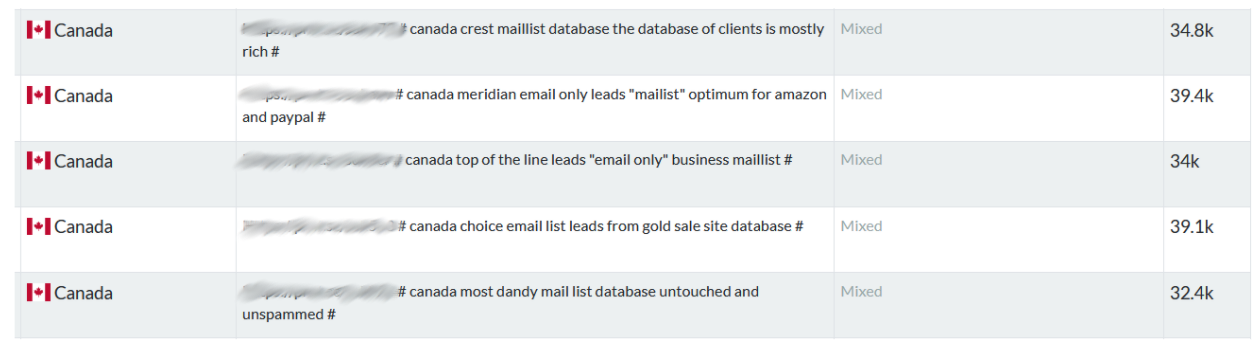

Les hameçonneurs trouvent plus de valeur dans les listes de diffusion vendues sur les marchés illicites. Pour le bon prix, les fournisseurs proposent des listes de diffusion sur mesure à partir d'un zone géographique spécifique, et volé à un service ou à une industrie particulière. Ces listes augmentent la probabilité d'une attaque de phishing réussie. L'exemple ci-dessous est tiré d'un marché illicite où les leads sont vendus par dizaines de milliers et sont classés en fonction du statut des victimes, ainsi que de leur activité en ligne.

Notre équipe s'est entretenue avec un hameçonneur pour savoir comment les listes de diffusion sont créées et tarifées. Dans l'exemple ci-dessous, le phisher propose une liste de 100,000 150 courriels canadiens pour XNUMX $. Cela correspond au prix moyen observé en ligne pour ce produit.

FLARE: Vous avez une liste de diffusion du Canada ?

ACTEUR MALVEILLANT: Je ne sais pas encore. Laisse moi vérifier. Je pense que oui.

ACTEUR MALVEILLANT: Vous avez besoin d'adresses de courriel .ca, n'est-ce pas?

ACTEUR MALVEILLANT: Ceux-là viennent tout droit du Canada.

FLARE: Ouais.

ACTEUR MALVEILLANT: J'ai 1 décharge d'un site canadien.

ACTEUR MALVEILLANT: C'est frais, ça dépend de l'utilisation que l'on veut en faire. Ça date d'il y a trois mois.

ACTEUR MALVEILLANT : Le vidage contient 12,319 4,492 e-mails mixtes et XNUMX XNUMX e-mails se terminant par .ca.

ACTEUR MALVEILLANT: C'est petit, désolé. Je donnerais 1,000 5 pour environ XNUMX $. Est-ce que c'est un prix juste?

FLARE: Avez-vous d'autres e-mails .ca ou canadiens provenant d'autres dépotoirs ?

ACTEUR MALVEILLANT: Salut mec. J'avais laissé un dépotoir complètement intact depuis janvier. Je pense que tu vas adorer.

ACTEUR MALVEILLANT: Tous les .ca que j'ai depuis 2020.

ACTEUR MALVEILLANT: Tous sous-évalués à partir de sites canadiens/américains. Je ferais baisser le prix à 1.50 $ pour 1,000 100,000, car il s'agit de près de XNUMX XNUMX e-mails.

FLARE: Des emails de sites marchands ou de forums ?

ACTEUR MALVEILLANT: Principalement des magasins. 1 était un forum mais je n'en ai reçu que 88 .ca.

La sécurisation d'une liste de prospects avec un degré élevé de pertinence est un élément crucial de toute campagne de phishing rentable. Cette première étape cruciale terminée, les acteurs malveillants peuvent passer à la conception des aspects les plus complexes de leurs campagnes.

Étape 2 : Concevoir les lettres

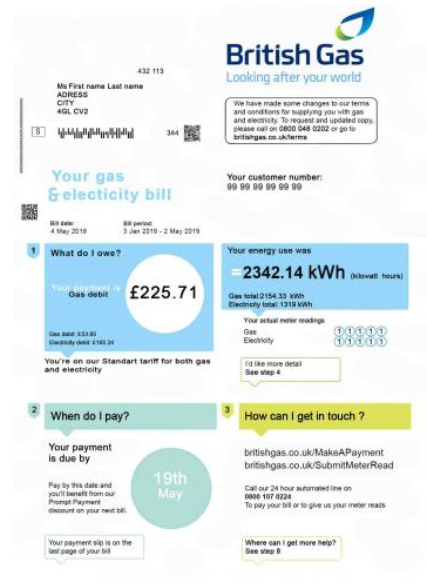

Les hameçonneurs appellent les spams qu'ils envoient des lettres. Le rôle des lettres est de convaincre les victimes de cliquer sur un lien qui les redirigera vers un site de phishing. Ceci est réalisé grâce à l'ingénierie sociale et en jouant avec les émotions de peur, de curiosité et d'urgence des victimes. Une technique courante semble inclure l'apparence légitime pièces jointes comme les reçus et les contrats de service aux e-mails et demandant à la victime de se connecter à son compte dès que possible. Ces documents peuvent être genere automatiquement sur les sites Web et disponibles à l'achat pour aussi bas que $ 10.

Légende de l'image : fausse facture jointe à un spam pour inciter la victime à cliquer sur un lien pour consulter sa facture

Atteindre la boîte de réception d'une victime en premier lieu est plus facile à dire qu'à faire. Les filtres sont devenus si efficaces que peu ou pas de spams arrivent dans la boîte de réception des victimes. Pour augmenter leurs chances de succès, les hameçonneurs n'utilisent jamais de lien direct vers leur site d'hameçonnage dans leurs spams. Au lieu de cela, les hameçonneurs utilisent programmes qui créent des liens uniques qui réorienter la victime par le biais de dizaines de sites Web avant qu'elle n'atteigne les sites de phishing. Cette technique rend difficile pour les outils automatisés et alimentés par l'IA d'identifier la véritable destination du lien trouvé dans le courrier indésirable.

Les filtres anti-spam filtrent également les e-mails en fonction de leur contenu. Les hameçonneurs créent donc des lettres uniques qui randomiser leur contenu et le code HTML sous-jacent. Cela confond même les filtres anti-spam les plus modernes et garantit que les e-mails de phishing atteignent leurs cibles. Le tableau des prix ci-dessous présente les les coûts que les hameçonneurs paient pour ajouter des liens uniques (redirections) et la randomisation à leurs lettres.

Lettre HTML sans randomisation : 50 $ – 60 $

Lettre HTML avec randomisation d'une partie de texte : 60 $ – 70 $

Lettre HTML avec forte randomisation d'une partie de texte : 70 $ – 80 $

Lettre HTML avec forte randomisation d'une partie de texte + randomisation d'un code CSS : 80 $ – 110 $

Lettre HTML avec forte randomisation d'une partie de texte + forte randomisation d'un code CSS : 110 $ – 120 $

-

500 redirections : 109 $

1,000 redirections : 169 $

-

Votre lettre sera faite après 6 heures. Sinon, je vous accorderai une réduction de 20 %.

Ces fonctionnalités peuvent augmenter considérablement les coûts d'une campagne de phishing. Mais sans eux, il serait probablement plus difficile de tirer profit d'une campagne de phishing.

Étape 3 : Envoi de spams

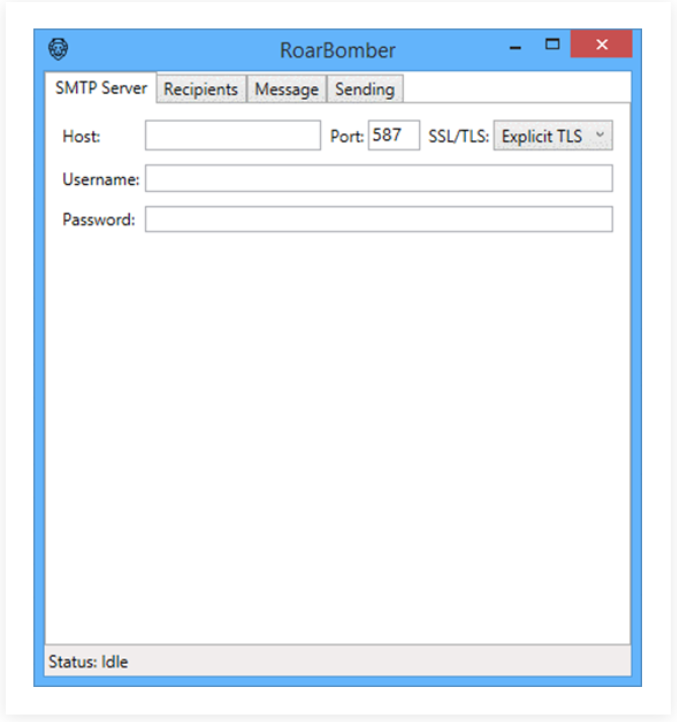

L'envoi de spam est un processus fastidieux qui nécessite un expéditeur de masse, un logiciel spécialisé conçu pour envoyer une lettre à des dizaines de milliers d'e-mails en un clin d'œil. Les ventes de ces types de programmes représentent une part petite mais significative de tous les logiciels vendus sur les forums de piratage.

La capture d'écran ci-dessous montre l'interface d'un logiciel de messagerie de masse. Sa conception très basique le rend incroyablement facile à utiliser une fois les informations requises fournies.

Légende de l'image : Une publicité pour un publipostage populaire. Pour un coût relativement faible, un escroc peut utiliser RoarBomber pour envoyer des spams par e-mail et SMS.

Les acteurs malveillants doivent indiquer à leurs expéditeurs de masse quel serveur utiliser pour envoyer le spam. Certains parviennent à acheter l'accès ou à pirater des serveurs légitimes qui ont une bonne réputation pour l'envoi d'e-mails. Cela augmente les chances de succès de la campagne de spam. D'autres achètent l'accès ou piratent des ordinateurs personnels et d'entreprise et y installent un logiciel d'envoi de courrier.

En raison de la nature fastidieuse de l'envoi de spam, de nombreux hameçonneurs préfèrent externaliser la distribution proprement dite des lettres aux professionnels. Les professionnels ont l'infrastructure pour envoyer des centaines de milliers d'e-mails par heure et facturent souvent entre 50 $ et 250 $ pour 100,000 XNUMX e-mails envoyés. Des rabais importants sont également offerts pour les commandes groupées.

Les hameçonneurs suivent si ces sous-traitants ont envoyé les lettres via des liens de parrainage. Chacun de leurs les sous-traitants reçoivent une lettre différente avec un lien de phishing différent. Le phisher peut l'utiliser pour voir quel professionnel a généré le trafic vers son site de phishing. Cela permet aux escrocs de responsabiliser leurs sous-traitants.

Étape 4 : Configurer des pages frauduleuses

Les forums de piratage regorgent de concepteurs Web volontaires et compétents, compétents en HTML et JavaScript. Ces individus travailler en binôme avec des graphistes pour créer des sosies de sites Web commerciaux également appelés pages frauduleuses. Dans une enquête qui n'a pas encore été publiée par notre équipe de recherche, sur tous les contrats conclus sur un forum de piratage populaire, les accords de conception graphique et Web représentaient plus de la moitié de toutes les transactions « non criminelles ».

Les hameçonneurs peuvent également acheter sites Web de modèles prédéfinis, minutieusement conçu pour refléter même les moindres détails d'un site bien connu. Les graphiques, les logos et même les éléments interactifs sont recréés avec un haut degré de fidélité. Il est également possible pour les sites de phishing de créer des liens vers les images réelles sur des sites légitimes. Cela peut cependant laisser des traces dans les journaux qui peuvent aider à identifier les sites de phishing. Pour les pages frauduleuses ciblant le marché canadien, les concepteurs de sites Web sont même allés jusqu'à inclure éléments bilingues. Versions mobiles et de bureau de ces sites Web sont également disponibles à l'achat pour les hameçonneurs. Nous présentons ci-dessous 9 exemples de pages frauduleuses. Cliquez sur chacun pour les ouvrir dans un format plus grand et regardez les acteurs malveillants tester les fonctionnalités de leurs pages.

Étape 5 : Configuration d'un hébergement à l'épreuve des balles (BP) et enregistrement de domaine

Les hébergeurs légitimes coopèrent avec les entreprises lorsqu'ils détectent un site de phishing sur leurs serveurs et suppriment les pages frauduleuses. Les hameçonneurs utilisent donc des services d'hébergement Web alternatifs pour héberger leurs pages frauduleuses. Ces services sont offerts soit par des sociétés enregistrées dans pays avec peu ou pas de police, ou par des acteurs malveillants qui ont serveurs piratés partout dans le monde et les louer. La publicité ci-dessous tirée d'un forum de piratage décrit les coûts de location d'un serveur d'hébergement "à l'épreuve des balles".

Les serveurs ne répondent pas aux retraits (Digital Millennium Copyright Act) et sont à l'épreuve des balles.

Les domaines seront vraiment à vous, même le FBI ne pourra pas vous les voler

Serveur privé virtuel normal : 30 $ par an

Hébergement illimité de pages frauduleuses : 3,600 XNUMX $ par an

Serveur dédié privé, toute tâche : 6,000 XNUMX $ par an

Les services d'hébergement offrent généralement également Enregistrement de domaines. Dans le passé, les hameçonneurs achetaient des noms de domaine qui ressemblaient à des noms officiels (ex. Banofamerica.com pour hameçonner les clients de bankofamerica.com). Les meilleures pratiques parmi les hameçonneurs suggèrent maintenant que les sous-domaines peuvent être plus efficaces; le nom de domaine n'aurait pas autant d'importance pour les victimes qui ont du mal à différencier les domaines et les sous-domaines (ex. bankofamerica.usbanking.com).

Ce qui peut être fait?

Avec autant d'acteurs individuels travaillant ensemble et s'appuyant sur le travail de chacun, il n'est pas surprenant une fois de plus que la fréquence des attaques de phishing ait presque triplé entre 2018 et 2019.

Comprendre le marché noir qui alimente l'industrie du phishing peut fournir une explication à cette croissance rapide. Avec potentiellement des milliers d'acteurs malveillants actifs sur le marché du phishing, il y a de l'argent à gagner en participant à ces escroqueries. Une longue chaîne d'approvisionnement avec des dizaines d'acteurs individuels travaillant ensemble signifie également qu'il sera presque impossible d'éliminer complètement la menace de phishing.

Comprendre l'une des plus grandes menaces pour la cybersécurité de votre entreprise est alors le meilleur moyen de réduire le risque d'être la cible d'une attaque de phishing.